Es increible la estupidez de algunas personas que se creen con la facilidad de faltar al respeto con comentarios, insultos o amenazas en las redes sociales y en los foros de internet, o la de poder tomar datos privados y colocarlos a la vista de otras personas sin nuestro consentimiento.

Lo que no se dan cuenta es de la cantidad de legislación y jurisprudencia al respecto, de cara a proteger la privacidad, derecho al honor, derecho a la imagen, etc... comenzando por la propia Constitución de 1978, destacando los artículos:

“Artículo 18.

1. Se garantiza el derecho al honor, a la intimidad personal y familiar y a la propia imagen.

2. El domicilio es inviolable. Ninguna entrada o registro podrá hacerse en el sin consentimiento del titular o resolución judicial, salvo en caso de flagrante delito.

3. Se garantiza el secreto de las comunicaciones y, en especial, de las postales, telegráficas y telefónicas, salvo resolución judicial.

4. La Ley limitará el uso de la informática para garantizar el honor y la intimidad personal y familiar de los ciudadanos y el pleno ejercicio de sus derechos” (OJO, este artículo es de 1978 y ya se contaba con la informática como algo a tener en cuenta :-O )

“Artículo 20.

1. Se reconocen y protegen los derechos: A expresar y difundir libremente los pensamientos, ideas y opiniones mediante la palabra, el escrito o cualquier otro medio de reproducción. A la producción y creación literaria, artística, científica y técnica. A la libertad de cátedra. A comunicar o recibir libremente información veraz por cualquier medio de difusión. La Ley regulará el derecho a la cláusula de conciencia y al secreto profesional en el ejercicio de estas libertades.

2. El ejercicio de estos derechos no puede restringirse mediante ningún tipo de censura previa.

3. La Ley regulará la organización y el control parlamentario de los medios de comunicación social dependientes del Estado o de cualquier ente público y garantizará el acceso a dichos medios de los grupos sociales y políticos significativos, respetando el pluralismo de la sociedad y de las diversas lenguas de España.

4. Estas libertades tienen su límite en el respeto a los derechos reconocidos en este Título, en los preceptos de las Leyes que lo desarrollan y, especialmente, en el derecho al honor a la intimidad a la propia imagen y a la protección de la juventud y de la infancia.

Por último, también está el artículo 12 de la Declaración Universal de Derechos

Humanos: “Nadie será objeto de injerencias arbitrarias en su vida privada, su familia, su domicilio o su correspondencia, ni de ataque a su honra o a su reputación.”

La doctrina del Tribunal Constitucional distingue respecto al derecho a la intimidad los siguientes puntos:

• El derecho fundamental a la intimidad reconocido por el art. 18.1 CE tiene por objeto garantizar al individuo un ámbito reservado de su vida, vinculado con el respeto de su dignidad como persona (art. 10.1 CE), frente a la acción y el conocimiento de los demás, sean éstos poderes públicos o simples particulares.

• El derecho a la intimidad atribuye a su titular el poder de resguardar ese ámbito reservado, no sólo personal sino también familiar (SSTC 231/1988, de 2 de diciembre, y 197/1991, de 17 de octubre), frente a la divulgación del mismo por terceros y una publicidad no deseada.

El Tribunal Constitucional ha declarado en este sentido (STC 156/2001, Fundamento Jurídico 3o): "Dado el carácter autónomo de los derechos garantizados en el art. 18.1 CE,mediante la captación y reproducción de una imagen pueden lesionarse al mismo tiempo el derecho a la intimidad y el derecho a la propia imagen, lo que ocurriría enlos casos en los que la imagen difundida, además de mostrar los rasgos físicos que permiten la identificación de una persona determinada, revelara aspectos de su vida privada y familiar que se han querido reservar del público conocimiento.

En tales supuestos la apreciación de la vulneración del derecho a la imagen no impedirá, en su caso, la apreciación de las eventuales lesiones al derecho a la intimidad que se hayan podido causar, pues, desde la perspectiva constitucional, el desvalor de la acción no es el mismo cuando los hechos realizados sólo pueden considerarse lesivos del derecho a la imagen que cuando, además, a través de la imagen pueda vulnerarse también el derecho a la intimidad." (o sea que la estás cagando doblemente...)

La Carta de los Derechos Fundamentales de la Unión Europea dispone en su artículo 8, dentro del Capítulo relativo a las Libertades:

“Toda persona tiene Derecho a la protección de los datos de carácter personal que la conciernan” “El respeto de estas normas (sobre protección de datos) quedará sujeto al control de una autoridad independiente”. Por su parte, el artículo 7 del mismo texto, de forma separada, recoge el derecho a la vida privada y familiar estableciendo una clara diferenciación entre ambos derechos. Por lo tanto, es la sentencia del Tribunal Constitucional 292/2000, de 30 de noviembre, dictada en resolución del recurso de inconstitucionalidad interpuesto por el Defensor del Pueblo, la que definitivamente ha reconocido que el Derecho fundamental a la protección de datos personales deriva directamente de la Constitución y debe considerarse como un Derecho autónomo e independiente.

Además de la propia Ley de Enjuiciamiento Civil (esta ya no me la conozco yo!!, que no soy letrado!!), existe multitud de legislación aplicable a este respecto, como por ejemplo:

Ley Orgánica 1/1982 de Protección Civil del Derecho al Honor, a la Intimidad Personal y Familiar y a la Propia Imagen.

Por otro lado, e incluso el más fácil y barato de llevar adelante (con una simple denuncia a la APD por revelar datos de carácter personal de forma pública), está la parte de la LEY ORGÁNICA 15/1999, de 13 de diciembre, de Protección de Datos de carácter Personal, que impide la publicación de ningún dato sin nuestro consentimiento, incluidos nuestro nombre o nuestra propia imagen (OJO una simple foto deonde se vea la cara es un dato de carácter personal),

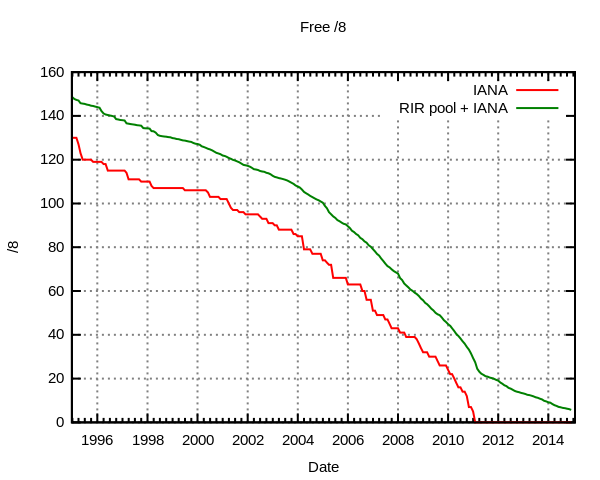

Tampoco parecen recordar estas personas, la obligatoriedad que existe actualmente de los operadores y servidores de contenidos de mantener los datos (OJO no sólo los actuales, también los datos pasados, aunque ya no aparezcan publicados y aunque parezca que los datos han sido eliminados, el operador debe almacenar TODOS los datos durante cinco años) como por ejemplo:

LEY 34/2002, de 11 de julio, de servicios de la sociedad de la información

y de comercio electrónico

CAPÍTULO II Obligaciones y régimen de responsabilidad de los prestadores deservicios de la sociedad de la información

Artículo 11. Deber de colaboración delos prestadores de servicios de intermediación.

2. En la adopción y cumplimiento de lasmedidas a que se refiere el apartado anterior, se respetarán, en todo caso, las garantías, normas y procedimientos previstos en el ordenamiento jurídico para proteger los derechos a la intimidad personal y familiar, a la protección de los datos personales, a la libertad de expresión o a la libertad de información, cuando éstos pudieran

resultar afectados.

Artículo 12. Deber de retención de datos de tráfico relativos a las comunicaciones electrónicas.

También hay otras cosas aplicables en la Ley 56/2007, de 28 de diciembre, de Medidas de Impulso de la Sociedad de la Información.

Resumiendo, si estás puteado con alguien y tienes intención de publicar datos personales sin permiso o difamar en alguna red social o en algún foro de internet, piénsatelo dos veces antes de empezar a escribir nada...

Fuentes:

Master en Protección de Datos de Carácter Personal,

Master en Gestión de la Seguridd en la empresa y LPD

(si... si... me aburro y me dedico a hacer "masters del universo" :-D ...)

Urbetec, Abogados y Consultores

PD: Dedicado a mi amigo Joselito,"el señor letrado"...

mostrar nuestra preocupación por la aprobación de la Disposición Final segunda de la LES (Ley de Economía Sostenible), la llamada Ley Sinde. Para ello puedes usar

mostrar nuestra preocupación por la aprobación de la Disposición Final segunda de la LES (Ley de Economía Sostenible), la llamada Ley Sinde. Para ello puedes usar